在互聯網時代,網絡競爭也是十分激烈,難免會遇到被對手攻擊或者被黑,當我們出現網站被黑或者受到攻擊時我們該如果應對,下面我們一起看看高手網站被黑怎么修復漏洞。

近日wordpress被爆出高危的網站漏洞,該漏洞可以偽造代碼進行遠程代碼執行,獲取管理員的session以及獲取cookies值,漏洞的產生是在于wordpress默認開啟的文章評論功能,該功能在對評論的參數并沒有進行詳細的安全過濾與攔截,導致可以繞過安全檢測,直接提交html標簽,導致可以寫入XSS代碼,對其CSRF跨站偽造攻擊,很多在谷歌做的推廣外貿站點導致被跳轉到其他站點。

該網站漏洞的影響范圍較廣,幾乎是通殺所有的wordpress博客網站,低于5.1.1版本的系統,據SINE安全統計國內,以及國外,受漏洞攻擊影響的網站達到數百萬個。

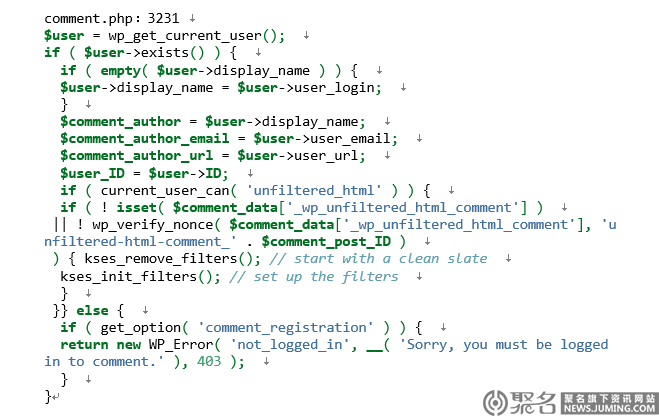

我們來詳細的分析該網站漏洞,wp官方其實有考慮到評論功能的安全問題,特意的使用wpnonce安全機制,對于一些html標簽,A類的html標簽都會進行攔截,通過代碼可以看出來,整體上的安全過濾攔截,還是不錯的,一般的JS地址都插入不到評論當中去。我們來看下過濾代碼:

上面的代碼可以看出當用戶進行評論的時候,會POST發送參數,那么wp_filter-kses負責過濾非法的參數,一般的html標簽都會被攔截掉,只會允許白名單里的A標簽進行插入評論,問題的根源就在于wp的白名單機制可以到導致寫入惡意代碼到評論當中去,我們對整個評論的過程了解清楚后就知道,我們構造函數通過拼接雙引號的方式去進行構造,然后進行評論,系統自動將一些特殊代碼進行去除,導致雙引號可以正常的插入到代碼中,惡意代碼構造成功,漏洞的前提是需要誘惑管理員去看這條評論,然后將鼠標移動到這條評論的時候,才會導致該wordpress漏洞的發生,網站被黑被篡改和劫持,處理起來很麻煩,你需要去找出來它的病毒文件在哪里然后刪除,有一些是被隱藏起來的不好找,要不就是加到代碼里面了,在代碼里面去找一個木馬也是一件不簡單的事情。

我們對漏洞分析完后,才發現該漏洞的利用需要一定的條件才可以,如果是評論自己的文章是沒有任何的安全攔截,可以隨便寫,所以在評論的時候也是要求是管理員自己寫的文章才可以利用該漏洞,總體來說wordpress的安全機制還是很不錯的,但一個網站管理員的權限,也是要進行詳細的權限過濾,不能什么都可以操作,權限安全做到最大化,才能避免漏洞的發生,關于wordpress漏洞修復,可以登錄WP系統的后臺進行版本的更新,在線自動修復漏洞。